Пример конфигурации VPN туннеля

Данная глава представляет подробное описание того, каким образом можно создать защищенный туннель, соединяющий две приватные подсети с помощью Kerio VPN. Этот пример с легкостью может быть оптимизирован в соотвествии с Вашей ситуацией.

Замечение: Этот пример описывает более сложныей пример VPN с ограниением прав доступа для индивидуальных локальных сетей и VPN клиентов. Пример базового конфигурирования VPN описан в документе Kerio WinRoute Firewall — Step By Step Configuration.

Спецификация

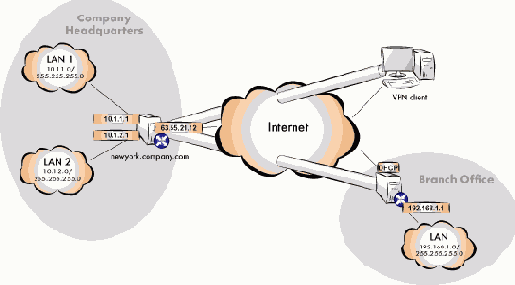

Предположим, что компания имеет головной офис в Москве и одно отделение в Санкт-Петербурге. Нам необходимо объединить эти две локальные сети посредством VPN туннеля используя Kerio VPN. VPN клиенты будут иметь возможность подключаться к локальной сети головного офиса.

Сервер (шлюз по умолчанию) головного офиса имеет публичный IP адрес 63.55.21.12 (DNS имя - moscow.company.com), сервер отделения компании имеет динамический IP адрес, назначаемый DHCP.

Локальная сеть головного офиса состоит из двух подсетей:LAN 1 и LAN 2. Головной офис использует домен company.com.

Локальная сеть отделения состоит из одной подесети: LAN. Доменное имя филиала filial.company.com.

Следующие картинки показывают схему функционирования всей системы в целом, включая IP адреса и VPN туннели, которые будут организованы.

Предположим что обе сети уже настроены согласно картинки и у каждой сети настроено интернет-соединение.

Трафик между сетью головного офиса, сетью отделения и VPN клиентами будет ограничиваться согласно следующим правилам:

-

VPN клиенты могут подключаться к LAN 1 и к сети филиала.

-

Подключение к VPN клиентам запрещено для всех сетей.

-

Из сети филиала доступна толлько сеть LAN 1. В дополнение к этому, должны быть доступны только WWW, FTP и Microsoft SQL службы.

-

На соединения, которые иницируются из головного офиса в сторону филиала не накладываются никакие ограничения.

-

LAN 2 не доступна ни для филиала, ни для VPN клиентов.

Конфигурирование головного офиса

Установите WinRoute (версия 6.0. 0 или старше) на шлюзовую машину головного офиса (“server”).

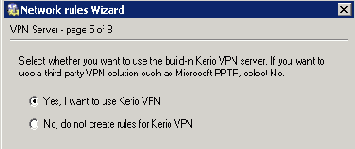

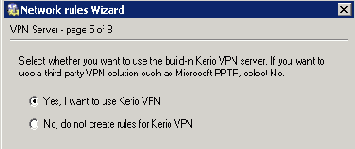

Используйте Network Rules Wizard (см. раздел Мастер правил сети) для того чтобы настроить основные правила трафика WinRoute. На шаге 5, выберите Yes, I want to use Kerio VPN.

Этот шаг создаст правила, необходимые для подключения VPN клиентов к серверу локальной сети.

Когда VPN туннель будет создан, настройте эти правила так, чтобы они соответствовали необходимым ограничениям (Шаг 6).

Настройте DNS как описано ниже:

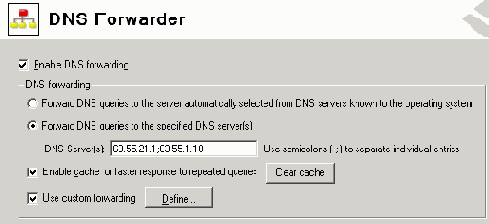

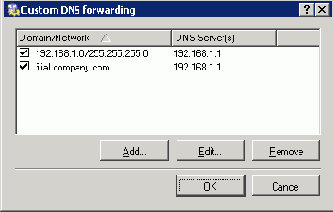

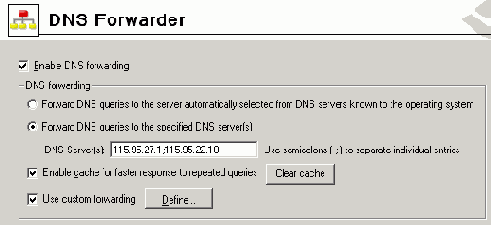

При конфигурировании DNS Forwarder в WinRoute, укажите DNS сервер, на который будут перенаправляться DNS запросы, которые адресованы не домену company.com(Обычно это первичный и вторичный DNS сервера ISP).

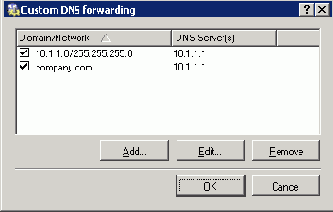

Разрешите опцию Use custom forwarding и определите правила для поддомена filial.company.com. Для указания перенаправляющего DNS сервера, используйте IP адрес интерфейса, через который удаленный WinRoute хост подключается к локальной сети.

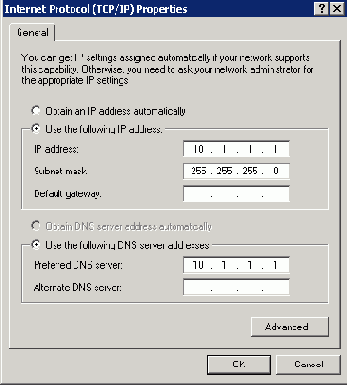

Установите IP адрес этого интерфейса (10.1.1.1) в качестве первичного DNS сервера в настройках интерфейса хоста WinRoute, подключенного к локальной сети.

Установить IP адрес 10.1.1.1 в качестве первичного DNS сервера для всех остальных хостов.

Замечание: Для правильной работы DNS, база данных DNS должна включать информацию о хостах, работающих во всех подсетях. Чтобы добиться этого, сохраните DNS имена и IP адреса локальных хостов в файле hosts(Если они используют статичные IP адреса) или разрешите совместную работу DNS Forwarder и DHCP сервера (в случае если IP адреса этим хостам назначены динамически). Для получения деталей, обратитесь к главе DNS Форвардер.

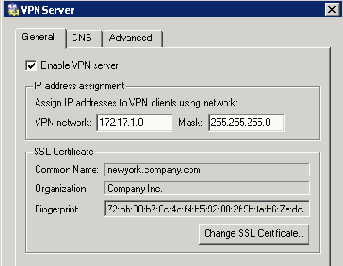

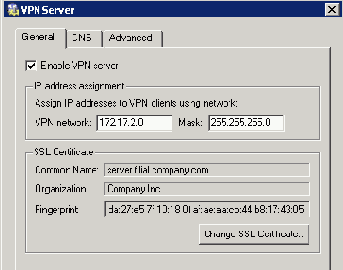

Разрешите VPN сервер и сконфигурируйте его SSL сертификат (если у Вас нет сертификата, подтвержденного специальной организацией, то просто создайте сертификат и подпишите его самостоятельно).

Для получения подробных инструкций по конфигурированию VPN сервера, обратитесь к главе Конфигурация сервера VPN.

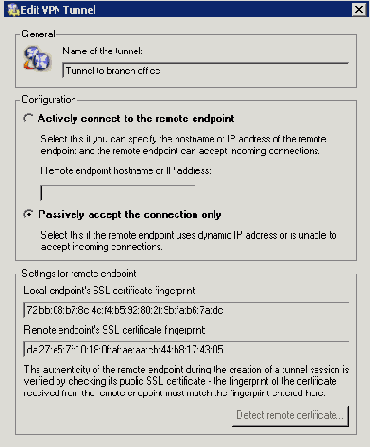

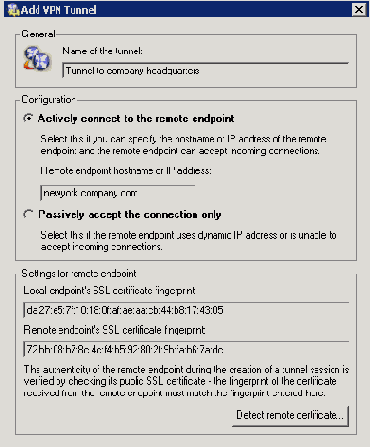

Создайте пассивный конец VPN туннеля(сервер филиала использует динамический IP адрес). Используйте "отпечаток пальца" VPN сервера филиала в качестве спецификации "отпечатка пальца" удаленного SSL сертификата.

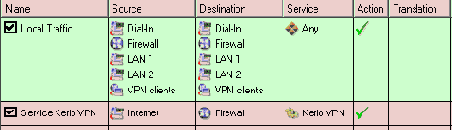

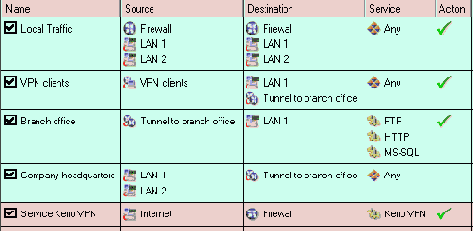

Настройте правила трафика в соответствии с необходимыми ограничениями.

В правиле Local Traffic удалите все элементы кроме тех, которые принадлежат к локальной сети головного офиса, т.е. исключая брандауэр, LAN 1 и LAN 2.

Определите(добавьте) правила для VPN клиентов, которые разрешают VPN клиентам подключаться к LAN 1 и локальной сети филиала(через VPN туннель).

Создайте правило Branch office, которое будет разрешать подключение к сервисам LAN 1.

Добавьте правило Company headquarters, которое позволяет подключения с обеих подсетей головного офиса к сети филиала.

Правила, определенные таким образом удовлетворяют всем необходимым требованиям. Трафик, который не удовлетворяет ни одному из правил, будет заблокирован правилом по умолчанию(смотри раздел Определение собственных правил управления трафиком).

Конфигурирование филиала

Установите WinRoute (версию 6.0.0 или позднее) на шлюзе филиала.

Используя Network Rules Wizard (см. раздел Мастер правил сети) сконфигурируйте базовые правила трафика в WinRoute. В шаге 5, выберите Yes, I want to use Kerio VPN.

Этот шаг создаст правила, необходимые для подключения VPN клиентов к серверу локальной сети.

Когда VPN туннель будет создан, настройке эти правила так, чтобы они соответствовали необходимым ограничениям (Шаг 6).

Настройте DNS как описано ниже:- При конфигурировании DNS Forwarder в WinRoute, укажите DNS сервер, на который будут перенаправляться DNS запросы, которые адресованы не домену company.com(первичный и вторичный DNS сервера ISP).

Разрешите опцию Use custom forwarding и определите правила для поддомена filial.company.com. Для указания перенаправляющего DNS сервера, используйте IP адрес интерфейса, через который удаленный WinRoute хост подключается к локальной сети.

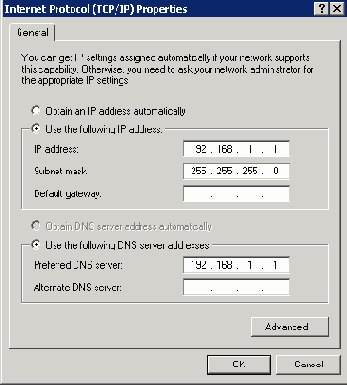

Установите IP адрес этого интерфейса(192.168.1.1) в качестве DNS сервера в настройках интерфейса хоста WinRoute, подключенного к локальной сети.

Установите IP адрес 192.168.1.1 в качестве первичного DNS сервера для остальных хостов.

Замечание: Для правильной работы DNS, база данных DNS должна включать информацию о хостах, работающих во всех подсетях. Чтобы добиться этого, сохраните DNS имена и IP адреса локальных хостов в файле hosts(Если они используют статичные IP адреса) или разрешите совместную работу DNS Forwarder и DHCP сервера (в случае если IP адреса этим хостам назначены динамически). Для получения деталей, обратитесь к главе DNS Форваврдер.

- Разрешите VPN сервер и сконфигурируйте его SSL сертификат (если у Вас нет сертификата, подтвержденного специальной организацией, то просто создайте сертификат и подпишите его самостоятельно).

Для получения подробных инструкций по конфигурированию VPN сервера, обратитесь к главе Конфигурация сервера VPN.

Создайте астивный конец VPN туннеля, который будет подключаться к серверу головного офиса(newyork.company.com). Используйте "отпечаток пальца" VPN сервера головного офиса в качестве спецификации "отпечатка пальца" удаленного SSL сертификата.

С этого момента соединение уже может быть установлено (т.е. туннель должен быть создан). Если соединение успешно установлено, то в колонке Adapter info для обоих концов туннеля будет обозначен статус Connected. Если соединение не удастся установить, то мы рекомендуем Вам еще раз проверить правильность созданных правил трафика и протестировать доступность удаленного сервера посредством команды ping: ping newyork.company.com.

Замечение: Если в процессе настройки туннеля возникает коллизия VPN сети и удаленной сети, то выберите любую свободную подсеть и укажите ее параметры в настройках VPN сервера (см. Шаг 4).

Для получения детальной информации о том, как создать VPN туннел, см. раздел Взваимодействие двух частных сетей через Интернет (VPN туннель).

Добавьте новый VPN туннель в правило Local Traffic. Также Вы можете удалить Dial-In интерфейс и группу VPN клиентов из этого правила(VPN клиентам запрещено подключаться к локальной сети филиала).

Замечание: Нет необходимости осуществлять другие настройки правил трафика. Требуемые ограничения также должны быть учтены в правилах трафика на сервере головного офиса.

Тестирование VPN

Теперь конфигурирование VPN туннеля завершено. Далее желательно проверить доступность удаленных хостов со всех концов туннеля(из обеих локальных сетей).

Например, запустите компанду ping или/и tracert для осуществления тестирования. Рекомендуется при тестирование проверить доступность сервера как через IP адрес, так и через DNS имя.

Если удаленный сервер проверяется через IP адрес и он не отвечает, то проверьте конфигурацию правил трафика и убедитесь, что адреса подсетей не пересекаются.

Если при тестирование по IP адресу все проходит нормально, а при тестировании по DNS имени возникают ошибки, то проверьте конфигурацию DNS.

Содержание раздела